10月11日,深圳市网络与信息安全信息通报中心发出紧急通告,指出目前知名远程办公工具TeamViewer已经被境外黑客组织APT41攻破,提醒企业组织做好防护措施。也就是说,APT41已经攻破TeamViewer公司的所有防护体,并取得有相关数据权限,危险等级非常高。

深圳网警在微博发布紧急通报称,深圳市网络与信息安全信息通报中心发现,近期有境外黑客组织APT41对TeamViewer实施了网络攻击,并成功拿下TeamViewer公司的后台管理系统,使得黑客组织可以访问并控制任何安装了TeamViewer的客户端。

深圳网警提出了相应处置建议:1、近期停止使用TeamViewer远程管理软件;2、在防火墙中禁止用于TeamViewer远程通讯的5938端口;3、通过Web应用防火墙或其它设备精致单位内主机回连teamviewer.com域名。

以下为深圳网警通报全文:

#净网2019##紧急预警#转发扩散!!

【关于TeamViewer客户端被远程控制的紧急通报】

我中心监测发现,近期有境外黑客组织APT41对TeamViewer实施了网络攻击,并成功拿下TeamViewer公司的后台管理系统,使得黑客组织可以访问并控制任何安装了TeamViewer的客户端。

鉴于上述情况可能引发安全事件,请全市各单位组织内设部门及下属单位,各行业主管部门组织全体行业单位,立即开展以下工作。内容见图。转发扩散!

资料来源:深圳市网络与信息安全信息通报中心

临时解决方案

1.近期停止使用TeamViewer软件在防火墙中禁止用于TeamViewer远程通讯端口5938

2.打开防火墙,设置禁止teamviewer.com访问

3.网管在路由器开启权限,禁止teamviewer.com进出

识别受到影响主机

由于Teamviewer暂时还未提供安全公告且仍未有正式的CVE漏洞编号公布,Tenable暂时未推出针对此特定漏洞的检查插件。但Tenable用户仍然可以使用Tenable.SC主动远程扫描插件和Tenable.CV平台流量检查插件分析全网所有安装Teamviewer的资产信息。通过执行TeamViewer资产探测扫描,分析出含有潜在风险的资产,快速进行安全应急和处置。Tenable可以也可以联系相关Tenable本地技术支持团队,获取相应的扫描策略和应急服务。

本溪市全自动热压机Y品质售后无忧

本溪市全自动热压机Y品质售后无忧 Y永州市全自动木屑压块机高密成型 经久耐摔

Y永州市全自动木屑压块机高密成型 经久耐摔 邵阳市全自动三七灰土压块机寿命长 品质齐全Y

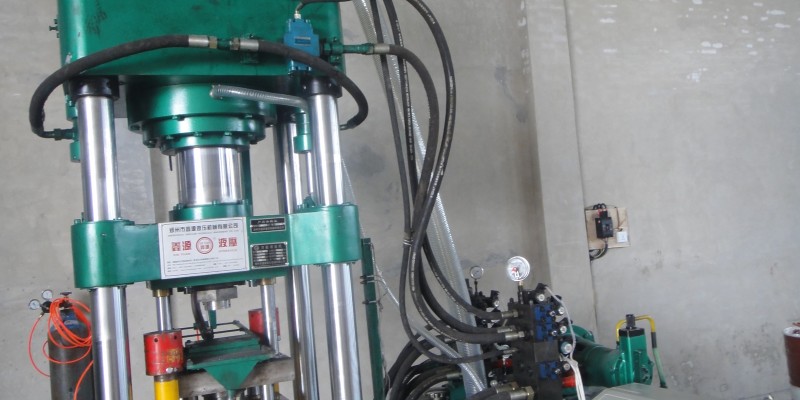

邵阳市全自动三七灰土压块机寿命长 品质齐全Y 邵阳市全自动四柱通用液压机Y液压系统原理图详解

邵阳市全自动四柱通用液压机Y液压系统原理图详解 Y宜春市自动液压焦煤焦末压块机行业经验丰富

Y宜春市自动液压焦煤焦末压块机行业经验丰富 安康市全自动液压焦煤压块机产品更多样化Y

安康市全自动液压焦煤压块机产品更多样化Y 关于全自动小型舔盐砖机Y价格低 使用方便

关于全自动小型舔盐砖机Y价格低 使用方便 Y新疆全自动食盐压块机高效率同时高品质

Y新疆全自动食盐压块机高效率同时高品质 内蒙全自动舔盐砖压块机一模多出 产量高Y

内蒙全自动舔盐砖压块机一模多出 产量高Y 南昌市全自动陶瓷粉末成型液压机Y规格多样

南昌市全自动陶瓷粉末成型液压机Y规格多样 Y重庆市全自动粉末成型液压机优势特性介绍

Y重庆市全自动粉末成型液压机优势特性介绍 南京市全自动铁剂锰剂粉末成型液压机的简述以及主要作用Y

南京市全自动铁剂锰剂粉末成型液压机的简述以及主要作用Y 咸阳市全自动炼钢脱氧剂压块机Y一模多出 规格多样

咸阳市全自动炼钢脱氧剂压块机Y一模多出 规格多样 Y永州市全自动海绵铁高密压块机上门服务 售后无忧

Y永州市全自动海绵铁高密压块机上门服务 售后无忧 镇江市全自动铁粉压块机性能稳定 操作简便Y

镇江市全自动铁粉压块机性能稳定 操作简便Y 邯郸市全自动还原铁压块机Y口碑好 销量好

邯郸市全自动还原铁压块机Y口碑好 销量好 Y赣州全自动稀土压块机环保节能 可定制尺寸

Y赣州全自动稀土压块机环保节能 可定制尺寸 四川全自动磨削泥压块机价格实惠 质量保证Y

四川全自动磨削泥压块机价格实惠 质量保证Y 焦作市全自动铁屑压块机Y磨耗低 电脑控制

焦作市全自动铁屑压块机Y磨耗低 电脑控制 Y北京全自动铝屑压块机性能稳定 价格实惠

Y北京全自动铝屑压块机性能稳定 价格实惠 上海全自动铜屑压块机源头厂家直销Y

上海全自动铜屑压块机源头厂家直销Y 河北全自动钢屑压块机Y质量好 低能耗

河北全自动钢屑压块机Y质量好 低能耗 Y河南全自动金属屑压块机型号多 支持定做

Y河南全自动金属屑压块机型号多 支持定做 各种尺寸配套定制整体移动喷漆房

各种尺寸配套定制整体移动喷漆房 德国baelz比例阀

德国baelz比例阀 轰天炮售后电话 轰天炮投影仪维修网点 图像黑点 发黄

轰天炮售后电话 轰天炮投影仪维修网点 图像黑点 发黄 极米售后电话 极米投影仪维修网点 Z6X不开机 模糊

极米售后电话 极米投影仪维修网点 Z6X不开机 模糊 移动式小麦烘干机 水稻小麦烘干机-全自动粮食烘干机

移动式小麦烘干机 水稻小麦烘干机-全自动粮食烘干机 废纸箱打包机-方捆打包机|废塑料打包

废纸箱打包机-方捆打包机|废塑料打包 日本宫胁MIYAWAKI阀门

日本宫胁MIYAWAKI阀门 霍尼韦尔HONEYWELL阀门

霍尼韦尔HONEYWELL阀门 废纸打包机器-废纸打包机批/废塑料打包

废纸打包机器-废纸打包机批/废塑料打包 打包机秸秆-废纸全自动打包机多少钱一台/自动液压打包机

打包机秸秆-废纸全自动打包机多少钱一台/自动液压打包机 大型秸秆粉碎打包机-草块打包机/方捆打包机

大型秸秆粉碎打包机-草块打包机/方捆打包机 日本HITACHI日立葫芦牌阀门

日本HITACHI日立葫芦牌阀门 耀希达凯机械(中国)有限公司

耀希达凯机械(中国)有限公司 邯郸科胜自动灌装封尾机|唐海虾酱灌装封尾机|河北封尾机

邯郸科胜自动灌装封尾机|唐海虾酱灌装封尾机|河北封尾机 衡水科胜500型单室真空机|腰果自动真空机|河北真空机

衡水科胜500型单室真空机|腰果自动真空机|河北真空机 燕小六华丽升职变身瓜州通判

燕小六华丽升职变身瓜州通判 政协闭幕陈道明等现身 曝孙俪录音唤醒昏迷铁粉

政协闭幕陈道明等现身 曝孙俪录音唤醒昏迷铁粉 回味经典老歌《把悲伤留给自己》 每次听都禁不住泪流满面

回味经典老歌《把悲伤留给自己》 每次听都禁不住泪流满面 衡水科胜六头膏体灌装机|滦南虾酱灌装机|河北灌装机

衡水科胜六头膏体灌装机|滦南虾酱灌装机|河北灌装机 日本docomo 5G广告 新しい物語のはじまり(新的物语正在开始)

日本docomo 5G广告 新しい物語のはじまり(新的物语正在开始) 周冬雨“少女感”式广告代言 豪华酒店品牌豪华精选酒店及度假村

周冬雨“少女感”式广告代言 豪华酒店品牌豪华精选酒店及度假村 小型板蓝根大青根烘干机设备构造 应用范围广

小型板蓝根大青根烘干机设备构造 应用范围广 新型菜干烘干机/菜干烘干机设备多少钱一台

新型菜干烘干机/菜干烘干机设备多少钱一台 移动制砂机生产厂家 移动式制砂机生产厂家 移动破碎站

移动制砂机生产厂家 移动式制砂机生产厂家 移动破碎站 Y宜春市全自动粉末成型液压机型号齐全 厂家直销

Y宜春市全自动粉末成型液压机型号齐全 厂家直销 邯郸科胜塑料瓶KS68型喷码机|调味瓶喷码机|河北喷码机

邯郸科胜塑料瓶KS68型喷码机|调味瓶喷码机|河北喷码机 鬼魅妖姬

鬼魅妖姬 邯郸科胜ks-3型易拉罐全自动封罐机|鱼罐头封口机

邯郸科胜ks-3型易拉罐全自动封罐机|鱼罐头封口机 可逆反击式破碎机 大型反击式破碎机 反击破碎机厂家

可逆反击式破碎机 大型反击式破碎机 反击破碎机厂家 气动三通球阀 Q644F意威法兰式气动三通球阀 上海

气动三通球阀 Q644F意威法兰式气动三通球阀 上海 鄂式破碎机设备工作方式 移动鄂破石英石磕石机参数

鄂式破碎机设备工作方式 移动鄂破石英石磕石机参数 全国供应 四川凉山特产 新鲜现摘草莓 特级水果 鲜美多汁 大凉山水果欢迎洽谈!

全国供应 四川凉山特产 新鲜现摘草莓 特级水果 鲜美多汁 大凉山水果欢迎洽谈! 木质盾牌退伍军人勋章盾行金属纪念品制作木质证书授权牌厂家直销

木质盾牌退伍军人勋章盾行金属纪念品制作木质证书授权牌厂家直销 日本北泽KITZ截止阀 日本北泽KITZ阀门一级代理商

日本北泽KITZ截止阀 日本北泽KITZ阀门一级代理商 减速机齿轮润滑脂 绞肉机消音油

减速机齿轮润滑脂 绞肉机消音油 参军光荣奖牌服役光荣退伍军人纪念品送老兵战友聚会礼品留念

参军光荣奖牌服役光荣退伍军人纪念品送老兵战友聚会礼品留念 济南矿泉水山泉水处理设备

济南矿泉水山泉水处理设备 降噪音轴承润滑脂

降噪音轴承润滑脂 高温链条油 定型机高温油

高温链条油 定型机高温油 邯郸科胜450型枕式包装机|酥糖枕式包装机|河北包装机

邯郸科胜450型枕式包装机|酥糖枕式包装机|河北包装机 全氟聚醚润滑脂 定影膜高温润滑脂

全氟聚醚润滑脂 定影膜高温润滑脂 邯郸科胜DGS25颗粒自动包装机|酒鬼花生包装机|河北包装机

邯郸科胜DGS25颗粒自动包装机|酒鬼花生包装机|河北包装机 气缸活塞油 气动阀润滑脂

气缸活塞油 气动阀润滑脂 求购高速搅拌机8

求购高速搅拌机8 反渗透纯水装置,ro反渗透纯水设备,反渗透纯净水设备厂家价格

反渗透纯水装置,ro反渗透纯水设备,反渗透纯净水设备厂家价格 全新原装NEW3DS 3DSLL免卡汉化主机 3dsll/3ds 支持无卡

全新原装NEW3DS 3DSLL免卡汉化主机 3dsll/3ds 支持无卡 邢台移动建筑垃圾大口反击式破碎机

邢台移动建筑垃圾大口反击式破碎机 浪莎(Langsha)夏季超薄丝袜 包芯丝防钩丝美腿塑形丝袜连裤袜

浪莎(Langsha)夏季超薄丝袜 包芯丝防钩丝美腿塑形丝袜连裤袜 衬氟气动球阀 铸钢法兰式气动衬氟球阀 上海

衬氟气动球阀 铸钢法兰式气动衬氟球阀 上海 日本阀天VENN过滤器 进口Y型过滤器

日本阀天VENN过滤器 进口Y型过滤器 二手美卓GP300S圆锥破碎机出售

二手美卓GP300S圆锥破碎机出售 直销cfg长螺旋旋挖钻机 履带式长螺旋钻机 液压长螺旋引孔机

直销cfg长螺旋旋挖钻机 履带式长螺旋钻机 液压长螺旋引孔机 H76H型对夹式蝶形止回阀 不锈钢止回阀

H76H型对夹式蝶形止回阀 不锈钢止回阀